True

2024-12-31

Hacker, rubati 5 milioni di dati al gestore Spid

iStock

Si parla di 5 milioni di dati rubati - inclusi nomi, cognomi, indirizzi email, codici fiscali e numeri di cellulare - e messi in vendita sul dark web. L’attacco informatico agli onori delle cronache nelle ultime ore ha interessato Infocert, azienda parte del gruppo Tinexta e leader europeo nel campo della certificazione digitale, ma nello specifico ha preso di mira un fornitore terzo dell’azienda. La società madre ha assicurato i suoi clienti sul fatto che «nessuna credenziale di accesso o password di accesso agli stessi è stata compromessa», ossia che, contrariamente ad alcune voci, nessuno Spid è stato violato. «È stata rilevata la pubblicazione non autorizzata di dati personali relativi a clienti censiti nei sistemi di un fornitore terzo», si legge nel comunicato ufficiale di Infocert, dal 2015 accreditata presso l’Agenzia per l’Italia digitale come gestore d’identità digitale e, appunto, tra i provider dello Spid (circa 1,8 milioni quelli attivi), noto sistema di accesso con identità digitale di cui si serve la pubblica amministrazione.

Il cyberattacco è stato rilevato lo scorso 27 dicembre. Poco dopo, su Breachforums (un forum presente nel dark web in cui vengono scambiate le informazioni rubate), è comparso un messaggio in cui venivano messi in vendita i dati sottratti a Infocert al costo di circa 1.400 euro, con la possibilità di trattare per chi volesse il contenuto in esclusiva. L’autore del furto ha anche pubblicato un post con un campione di quanto sottratto all’azienda, quantificando il bottino in 5,5 milioni di dati esposti, tra cui 1,1 milioni di numeri di telefono e 2,5 milioni di indirizzi email. «I dati sono ancora privati, non sono stati venduti prima d’ora e potete essere i primi compratori», si legge nell’annuncio. Secondo alcune indiscrezioni, a esser stato violato sarebbe un database riguardante le richieste di assistenza dei clienti verso Infocert, gestite però da un servizio terzo.

Indiscrezioni confermate ieri in un’ulteriore nota stampa diffusa dall’azienda, in cui viene ribadito «che la sicurezza e il funzionamento dei servizi Spid, firma digitale e Pec, oltre che di tutti gli altri servizi Infocert, non sono mai stati compromessi dall’illecita sottrazione di dati», che avrebbe invece «interessato i sistemi di un fornitore esterno, che gestisce una piattaforma di assistenza clienti utilizzata» dal customer care della società. «I dati interessati», continua, «sono limitati a quelli necessari per evadere le richieste di assistenza inviate dai clienti mediante il sistema di ticketing. Possiamo quindi confermare che, a oggi, contrariamente a quanto riportato da alcune fonti non ufficiali online, non è stata in alcun modo compromessa l’operatività, la sicurezza e l’integrità dei servizi di Infocert». «Sono ancora in corso analisi tecniche», conclude il comunicato, «che stiamo svolgendo con il massimo grado di approfondimento e insieme al nostro fornitore; contemporaneamente, stiamo procedendo con le opportune denunce e notifiche alle autorità competenti. Continueremo ovviamente a monitorare la situazione con la massima attenzione e a fornire aggiornamenti tempestivi ai nostri clienti».

Benché non siano stati violati i sistemi di accesso con identità digitale, ed è fondamentale sottolinearlo, a preoccupare alcuni addetti ai lavori è il modo in cui potrebbero essere usati i dati sottratti. Attraverso di essi, infatti, potrebbe essere più facile, per gli autori delle cybertruffe, inviare messaggi credibili alle loro vittime, convincendole a cliccare su link pericolosi o a fornire informazioni personali. Si tratta di truffe note come phishing, tipicamente via email, smishing (via sms) e vishing (via chiamata vocale). Secondo l’ultimo report della polizia postale relativo al 2023, le frodi informatiche sono salite del 15% rispetto al 2022, con 917 denunce e oltre 40 milioni di euro sottratti, di cui 19 milioni appartenenti a grandi, medie e piccole imprese italiane.

Quello che ha interessato Infocert, d’altra parte, non è l’unico attacco hacker degli ultimi giorni. Sabato, infatti, il gruppo hacker NoName ha colpito i siti degli aeroporti milanesi di Malpensa e Linate (gestiti dalla Sea) e il sito del ministero degli Esteri mediante un attacco Ddos (Distributed denial of service), ossia un’azione informatica che mira a paralizzare una rete incrementando in maniera massiccia il traffico di dati. «I russofobi italiani ottengono una meritata risposta informatica», ha scritto il collettivo hacker rivendicando l’attacco, che tuttavia non ha arrecato problemi all’operatività degli scali.

«I terroristi possono trasformare in armi i nostri oggetti connessi»

Alessandro Curioni è fondatore e presidente di Di.Gi. academy, azienda specializzata in cybersecurity, docente all’Università Cattolica e giornalista. Una voce autorevole a cui la Verità ha chiesto di commentare quanto accaduto nel caso Infocert, a partire dalle rassicurazioni dell’azienda sul fatto che sono stati sottratti dati soltanto da fornitori terzi e che nessuna compromissione ha riguardato gli Spid. «L’informazione è attendibile, è probabile che sia successo esattamente questo», ha commentato, «considerando che oggi la più grande preoccupazione riguarda proprio gli attacchi alla supply chain, cioè alla filiera dei fornitori, che è sempre più complessa, sempre più interconnessa e sempre più lunga. Non è un caso che le ultime normative europee, la Nis2, e il regolamento Dora per il sistema finanziario stressino molto il vincolo di questi soggetti a vigilare sulla loro filiera dei fornitori».

Professore, i clienti che leggono la notizia possono dunque stare tranquilli?

«Stare tranquilli è diverso. Gran parte delle truffe online ai danni delle persone sono proprio basate sulla credibilità dei messaggi che vengono inviati. Se io ho esfiltrato il suo numero di telefono, il suo nome e cognome, il suo indirizzo di posta elettronica, il suo codice fiscale e so che lei riceve dei servizi da Infocert, capisce che sono già in grado di mandarle un messaggio che a lei risulterà molto credibile? Se poi metto insieme altre informazioni, che magari arrivano da profili pubblici in rete o da altri data breach, io di lei posso saperne non dico quanto lei, ma poco ci manca».

Quel genere di informazioni sottratte, numeri di telefono e indirizzi email, non sono già di per sé molto facili da rinvenire online, ormai?

«Non sempre, e magari non in forma così strutturata. Qui si parla di milioni di identità, ognuna con associato il suo numero di telefono, la sua email e il suo codice fiscale. Poniamo per esempio che il signor Mario Rossi si sia registrato a Infocert con l’email aziendale: io so che ha un certo codice fiscale, che ha uno Spid, un certo numero di telefono e l’azienda in cui lavora. E allora io posso cercare di carpire, con un’email fatta particolarmente bene, la sua utenza e la sua password. Oppure posso fare delle semplici campagne di phishing: se invio email a 5 milioni e mezzo di persone, per bieca statistica, vogliamo che un paio di loro non ci caschino?».

Come interpretare la corsa alla digitalizzazione alla luce dei recenti attacchi hacker?

«La corsa alla digitalizzazione, in generale, ha lasciato indietro la sicurezza. Un po’ come quando motorizzarono il mondo e le auto montavano i freni delle biciclette. C’erano poche auto, non c’era bisogno di una patente, era tutto un po’ avventuroso. Ora, finché si è in pochi funziona, ma si provi a immaginare oggi un’auto progettata nei primi del Novecento che circola sulle nostre strade: la possibilità di sopravvivenza di quell’autista è prossima allo zero. Ecco, con la digitalizzazione abbiamo fatto un’operazione simile: abbiamo spinto al massimo sulla tecnologia senza immaginare che avesse bisogno di freni, di sistemi di sicurezza. Di conseguenza, noi non solo ci stiamo trascinando dietro un pregresso che conta milioni di sistemi obsoleti, vecchi, con misure di sicurezza inadeguate, un sacco di vulnerabilità, ma ci stiamo anche costruendo sopra. Magari con sistemi più sicuri, ma purtroppo la sicurezza del sistema nel suo complesso dipende dall’anello più debole della catena: la catena è forte tanto quanto il suo anello più debole».

Sarebbe il caso di rallentare un attimo, quindi?

«Potrebbe non essere un’idea sbagliata. La mia grande preoccupazione, al di là delle truffe, è se qualcuno dovesse avere la malsana idea di colpire oggetti. Oggi un’auto è molto più digitalizzata e connessa del nostro smartphone. Le nostre caldaie sono tutte smart, e così frigoriferi, lavatrici, lavastoviglie: oggetti che possono anche esplodere».

Qui siamo nell’ordine del terrorismo…

«Siamo in quell’ordine lì. Ci vorrebbe uno Stato garante, ma il problema è che l’Europa tecnologicamente è un moscerino, privo di un operatore che controlli una tecnologia dominante».

Continua a leggereRiduci

Secondo Infocert, però, credenziali e password sensibili sono al sicuro: sarebbero stati violati i sistemi di un fornitore terzo. Diffusi sul dark web nomi, numeri di telefono ed email dei clienti. Timori di un aumento di cybertruffe a privati e imprese.L’esperto Alessandro Curioni: «Sicurezza lasciata indietro. L’Europa tecnologicamente è un moscerino».Lo speciale contiene due articoli.Si parla di 5 milioni di dati rubati - inclusi nomi, cognomi, indirizzi email, codici fiscali e numeri di cellulare - e messi in vendita sul dark web. L’attacco informatico agli onori delle cronache nelle ultime ore ha interessato Infocert, azienda parte del gruppo Tinexta e leader europeo nel campo della certificazione digitale, ma nello specifico ha preso di mira un fornitore terzo dell’azienda. La società madre ha assicurato i suoi clienti sul fatto che «nessuna credenziale di accesso o password di accesso agli stessi è stata compromessa», ossia che, contrariamente ad alcune voci, nessuno Spid è stato violato. «È stata rilevata la pubblicazione non autorizzata di dati personali relativi a clienti censiti nei sistemi di un fornitore terzo», si legge nel comunicato ufficiale di Infocert, dal 2015 accreditata presso l’Agenzia per l’Italia digitale come gestore d’identità digitale e, appunto, tra i provider dello Spid (circa 1,8 milioni quelli attivi), noto sistema di accesso con identità digitale di cui si serve la pubblica amministrazione. Il cyberattacco è stato rilevato lo scorso 27 dicembre. Poco dopo, su Breachforums (un forum presente nel dark web in cui vengono scambiate le informazioni rubate), è comparso un messaggio in cui venivano messi in vendita i dati sottratti a Infocert al costo di circa 1.400 euro, con la possibilità di trattare per chi volesse il contenuto in esclusiva. L’autore del furto ha anche pubblicato un post con un campione di quanto sottratto all’azienda, quantificando il bottino in 5,5 milioni di dati esposti, tra cui 1,1 milioni di numeri di telefono e 2,5 milioni di indirizzi email. «I dati sono ancora privati, non sono stati venduti prima d’ora e potete essere i primi compratori», si legge nell’annuncio. Secondo alcune indiscrezioni, a esser stato violato sarebbe un database riguardante le richieste di assistenza dei clienti verso Infocert, gestite però da un servizio terzo. Indiscrezioni confermate ieri in un’ulteriore nota stampa diffusa dall’azienda, in cui viene ribadito «che la sicurezza e il funzionamento dei servizi Spid, firma digitale e Pec, oltre che di tutti gli altri servizi Infocert, non sono mai stati compromessi dall’illecita sottrazione di dati», che avrebbe invece «interessato i sistemi di un fornitore esterno, che gestisce una piattaforma di assistenza clienti utilizzata» dal customer care della società. «I dati interessati», continua, «sono limitati a quelli necessari per evadere le richieste di assistenza inviate dai clienti mediante il sistema di ticketing. Possiamo quindi confermare che, a oggi, contrariamente a quanto riportato da alcune fonti non ufficiali online, non è stata in alcun modo compromessa l’operatività, la sicurezza e l’integrità dei servizi di Infocert». «Sono ancora in corso analisi tecniche», conclude il comunicato, «che stiamo svolgendo con il massimo grado di approfondimento e insieme al nostro fornitore; contemporaneamente, stiamo procedendo con le opportune denunce e notifiche alle autorità competenti. Continueremo ovviamente a monitorare la situazione con la massima attenzione e a fornire aggiornamenti tempestivi ai nostri clienti».Benché non siano stati violati i sistemi di accesso con identità digitale, ed è fondamentale sottolinearlo, a preoccupare alcuni addetti ai lavori è il modo in cui potrebbero essere usati i dati sottratti. Attraverso di essi, infatti, potrebbe essere più facile, per gli autori delle cybertruffe, inviare messaggi credibili alle loro vittime, convincendole a cliccare su link pericolosi o a fornire informazioni personali. Si tratta di truffe note come phishing, tipicamente via email, smishing (via sms) e vishing (via chiamata vocale). Secondo l’ultimo report della polizia postale relativo al 2023, le frodi informatiche sono salite del 15% rispetto al 2022, con 917 denunce e oltre 40 milioni di euro sottratti, di cui 19 milioni appartenenti a grandi, medie e piccole imprese italiane.Quello che ha interessato Infocert, d’altra parte, non è l’unico attacco hacker degli ultimi giorni. Sabato, infatti, il gruppo hacker NoName ha colpito i siti degli aeroporti milanesi di Malpensa e Linate (gestiti dalla Sea) e il sito del ministero degli Esteri mediante un attacco Ddos (Distributed denial of service), ossia un’azione informatica che mira a paralizzare una rete incrementando in maniera massiccia il traffico di dati. «I russofobi italiani ottengono una meritata risposta informatica», ha scritto il collettivo hacker rivendicando l’attacco, che tuttavia non ha arrecato problemi all’operatività degli scali.<div class="rebellt-item col1" id="rebelltitem1" data-id="1" data-reload-ads="false" data-is-image="False" data-href="https://www.laverita.info/hacker-rubati-milioni-dati-spid-2670702925.html?rebelltitem=1#rebelltitem1" data-basename="i-terroristi-possono-trasformare-in-armi-i-nostri-oggetti-connessi" data-post-id="2670702925" data-published-at="1735591668" data-use-pagination="False"> «I terroristi possono trasformare in armi i nostri oggetti connessi» Alessandro Curioni è fondatore e presidente di Di.Gi. academy, azienda specializzata in cybersecurity, docente all’Università Cattolica e giornalista. Una voce autorevole a cui la Verità ha chiesto di commentare quanto accaduto nel caso Infocert, a partire dalle rassicurazioni dell’azienda sul fatto che sono stati sottratti dati soltanto da fornitori terzi e che nessuna compromissione ha riguardato gli Spid. «L’informazione è attendibile, è probabile che sia successo esattamente questo», ha commentato, «considerando che oggi la più grande preoccupazione riguarda proprio gli attacchi alla supply chain, cioè alla filiera dei fornitori, che è sempre più complessa, sempre più interconnessa e sempre più lunga. Non è un caso che le ultime normative europee, la Nis2, e il regolamento Dora per il sistema finanziario stressino molto il vincolo di questi soggetti a vigilare sulla loro filiera dei fornitori». Professore, i clienti che leggono la notizia possono dunque stare tranquilli? «Stare tranquilli è diverso. Gran parte delle truffe online ai danni delle persone sono proprio basate sulla credibilità dei messaggi che vengono inviati. Se io ho esfiltrato il suo numero di telefono, il suo nome e cognome, il suo indirizzo di posta elettronica, il suo codice fiscale e so che lei riceve dei servizi da Infocert, capisce che sono già in grado di mandarle un messaggio che a lei risulterà molto credibile? Se poi metto insieme altre informazioni, che magari arrivano da profili pubblici in rete o da altri data breach, io di lei posso saperne non dico quanto lei, ma poco ci manca». Quel genere di informazioni sottratte, numeri di telefono e indirizzi email, non sono già di per sé molto facili da rinvenire online, ormai? «Non sempre, e magari non in forma così strutturata. Qui si parla di milioni di identità, ognuna con associato il suo numero di telefono, la sua email e il suo codice fiscale. Poniamo per esempio che il signor Mario Rossi si sia registrato a Infocert con l’email aziendale: io so che ha un certo codice fiscale, che ha uno Spid, un certo numero di telefono e l’azienda in cui lavora. E allora io posso cercare di carpire, con un’email fatta particolarmente bene, la sua utenza e la sua password. Oppure posso fare delle semplici campagne di phishing: se invio email a 5 milioni e mezzo di persone, per bieca statistica, vogliamo che un paio di loro non ci caschino?». Come interpretare la corsa alla digitalizzazione alla luce dei recenti attacchi hacker? «La corsa alla digitalizzazione, in generale, ha lasciato indietro la sicurezza. Un po’ come quando motorizzarono il mondo e le auto montavano i freni delle biciclette. C’erano poche auto, non c’era bisogno di una patente, era tutto un po’ avventuroso. Ora, finché si è in pochi funziona, ma si provi a immaginare oggi un’auto progettata nei primi del Novecento che circola sulle nostre strade: la possibilità di sopravvivenza di quell’autista è prossima allo zero. Ecco, con la digitalizzazione abbiamo fatto un’operazione simile: abbiamo spinto al massimo sulla tecnologia senza immaginare che avesse bisogno di freni, di sistemi di sicurezza. Di conseguenza, noi non solo ci stiamo trascinando dietro un pregresso che conta milioni di sistemi obsoleti, vecchi, con misure di sicurezza inadeguate, un sacco di vulnerabilità, ma ci stiamo anche costruendo sopra. Magari con sistemi più sicuri, ma purtroppo la sicurezza del sistema nel suo complesso dipende dall’anello più debole della catena: la catena è forte tanto quanto il suo anello più debole». Sarebbe il caso di rallentare un attimo, quindi? «Potrebbe non essere un’idea sbagliata. La mia grande preoccupazione, al di là delle truffe, è se qualcuno dovesse avere la malsana idea di colpire oggetti. Oggi un’auto è molto più digitalizzata e connessa del nostro smartphone. Le nostre caldaie sono tutte smart, e così frigoriferi, lavatrici, lavastoviglie: oggetti che possono anche esplodere». Qui siamo nell’ordine del terrorismo… «Siamo in quell’ordine lì. Ci vorrebbe uno Stato garante, ma il problema è che l’Europa tecnologicamente è un moscerino, privo di un operatore che controlli una tecnologia dominante».

Alicia Keys ed Eros Ramazzotti sul palco del teatro Ariston (Ansa)

Serata più movimentata delle precedenti, merito di ospiti e conduttori. Grazie a Mogol, Ubaldo Pantani, Eros Ramazzotti e Alicia Keys trova ritmo e leggerezza.

Irina Shayk 6 di stima Alla conferenza stampa, in sottoveste bianca, dice di essere «femminista a modo mio». Sul palco, in abito lungo tutto trasparenze e pizzi, riesce a dire «Ciao Italia, ciao Sanremo». All’uscita successiva, in total black generoso di curve, presenta Sal Da Vinci… Ornamentale, come a una passerella. (La Pausini: «Sei un pezzo di ragazza»).

Gianluca Gazzoli 6,5 Giovani presentatori crescono. Cita la mamma e fa leva sui sentimenti, ma gestisce con eleganza le Giovani proposte. Professionale, impeccabile, un po’ patinato. Lo rivedremo.

Ubaldo Pantani 8 Lapo è un must, provato e riprovato, un mix di sfrontatezza e demenzialità stralunata, il violino diventa «l’ukulele da spalla». Gaffeur seriale. Sanremo, «la città dei fiordi». Alla Shayk: «Anche dal vivo ha un rendering eccezionale». Incontenibile.

Mogol 10 «Un monumento della musica italiana» in gran forma a 90 anni. Si merita la standing ovation dell’Ariston mentre scorrono le sue canzoni al Festival, sequenza di capolavori. E poi la playlist colonna sonora di intere generazioni. Non se la tira. Intramontabile.

Sal Da Vinci 8 Canta Per sempre sì. Inno all’amore e alla fedeltà coniugale, considerata obsoleta. Dopo Rossetto e caffè un altro brano tormentone di spudorata impronta popolare e neomelodica. La critica lo osteggia, lui avanza indomito e infiamma il teatro. Coraggioso.

Eros Ramazzotti e Alicia Keys 9 Adesso tu vinse il Festival quarant’anni fa ed è ancora una storia giovane ed Eros una presenza affidabile. Dopo l’inconveniente tecnico, duettano insieme sulle note di L’aurora. E lei improvvisa al pianoforte New York. Sorriso soul.

Virginia Raffaele 7 «Ciao Carlo, son passati solo dieci anni ed è cambiato tutto. Trump dava fuori di matto, tu presentavi Sanremo e in gara c’erano Arisa e Patty Pravo». Fulminante. Come il promo del nuovo film in uscita in coppia con Fabio De Luigi. Affiatati.

I pasdaran della sala stampa 4 Vogliono politicizzare a tutti i costi la kermesse. La presenza del premier, le donne cantanti discriminate, il pressing di Fratelli d’Italia. Vedono un Festival parallelo. Non accettano che Conti suoni uno spartito diverso dal solito mainstream. FantaSanremisti.

Continua a leggereRiduci

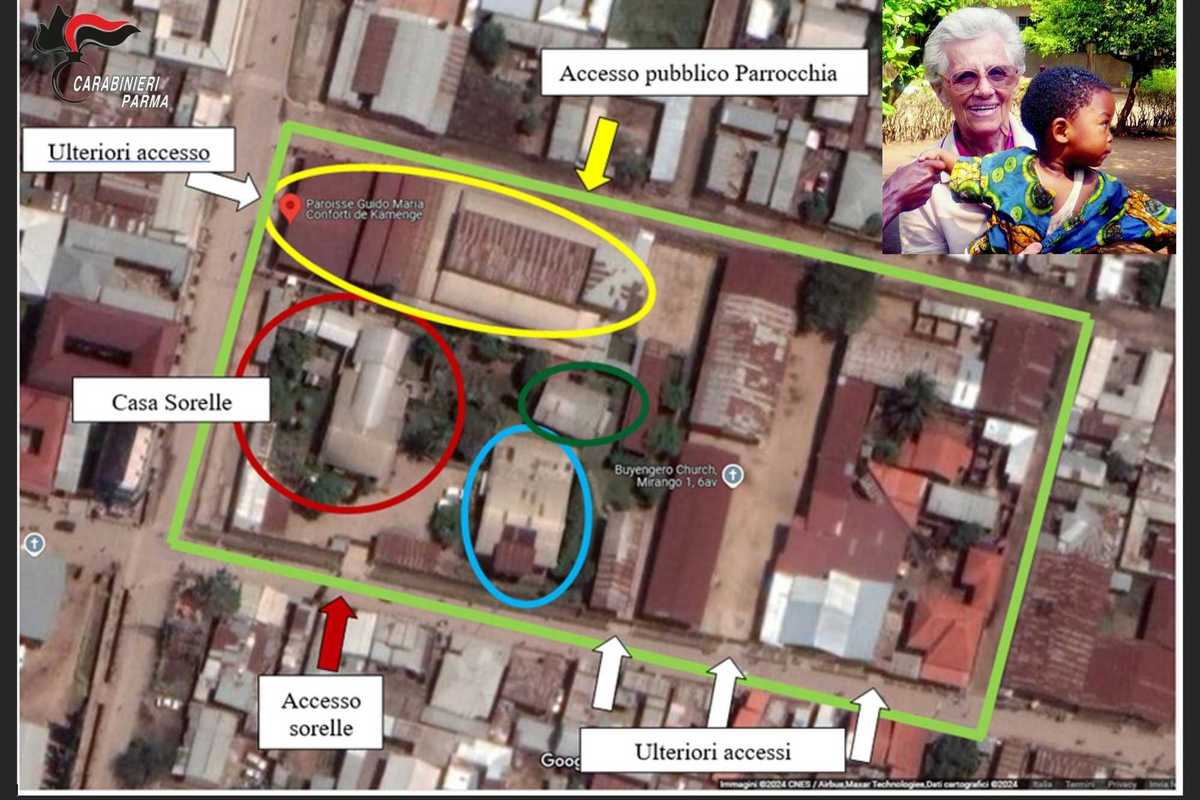

La fotografia del luogo, a Bujumbura, in Burundi, in cui nel 2014 sono state uccise tre suore (Ansa). Nel riquadro Olga Raschietti, una delle tre suore assassinate

Ma Harushimana non è solo un attivista internazionale per i diritti umani, viene indicato come uno stretto collaboratore del generale Adolphe Nshimirimana, il capo della polizia segreta del Burundi che tentò di diventare presidente e che fu ucciso in un attentato politico. Ora è accusato di aver avuto un ruolo nell’omicidio di tre suore saveriane della congregazione delle missionarie di Maria: Olga Raschietti, 83 anni, Lucia Pulici, 75, e Bernardetta Boggian, 79. Uccise a Kamenge, quartiere di Bujumbura. Alle prime due fu tagliata la gola nel pomeriggio del 7 settembre 2014. La terza, che era fuori sede durante il primo delitto, fu decapitata la notte seguente. Il capo, reciso, venne riposto accanto al corpo. Harushimana, per la Procura di Parma, sarebbe «istigatore» e «co-organizzatore» del triplice delitto.

Un caso per il quale il Burundi ritiene di aver fatto giustizia, arrestando e condannando pochi giorni dopo un uomo con problemi psichiatrici. Ora si scopre che sarebbe stato Harushimana, secondo l’accusa, a portare alle religiose la richiesta di aiutare le milizie burundesi in Congo e a incassare il loro rifiuto. Da qui la condanna a morte. Con tre ipotesi di movente: il rifiuto di collaborare con i ribelli; la decisione della direzione dei saveriani di affidare il Centro Giovani Kamenge, al quale affluivano ingenti risorse economiche, alla locale diocesi; un rito propiziatorio come buon auspicio per la candidatura del generale Nshimirimana a presidente della Repubblica. L’indagine era stata avviata nel 2014, dopo una relazione dall’ambasciata italiana di Kampala in Uganda, indirizzata alla Procura di Parma.

Il fascicolo contro ignoti venne definito con archiviazione nel 2015 per insussistenza della giurisdizione italiana. Nel maggio 2018 si apre una seconda fase. L’ambasciata di Kampala trasmette una nota: Harushimana, che aveva ottenuto un visto per l’Italia per partecipare a un corso di formazione legato a un incarico in una associazione di Parma, era stato menzionato durante le indagini sull’omicidio delle tre suore da un ex agente segreto che era stato allontanato dal Burundi e che si era arruolato in Somalia. In quella fase Harushimana venne sentito. Affermò che nei giorni del delitto si trovava lontano dal Burundi ed esibì copia del passaporto con timbri attestanti la presenza in un altro Stato. Anche questa indagine si chiuse con un’archiviazione. Il libro Nel cuore dei misteri della giornalista freelance Giusy Baioni e un articolo della Gazzetta di Parma con la cronaca della presentazione riscrivono la storia. Vengono acquisite dichiarazioni di alcune suore saveriane mai sentite in precedenza. Viene sentita anche la Baioni, che aveva verificato sul campo molti dettagli. «Quello che avevo ricostruito oggi viene confermato dalla Procura», conferma alla Verità la giornalista, che aggiunge: «Le testimonianze dicono che avrebbe partecipato a una riunione preparatoria, a un sopralluogo e avrebbe fornito supporto logistico». Gli esecutori sarebbero entrati nella missione saveriana travestiti da chierichetti o da coristi, accompagnati da Harushimana, presente alla riunione durante la quale sarebbe stata ideata l’esecuzione. «Molto attiva», racconta la Baioni, «è stata una radio locale che aveva raccolto importanti testimonianze e che in Burundi era molto contrastata».

Nel libro, spiega la giornalista, il nome di Harushimana «è uno di quelli che ritorna più frequentemente». Poi precisa: «Sulla stampa locale si è sempre dichiarato estraneo. Diverse fonti lo mettevano in contatto con la polizia segreta del Burundi. Raccoglieva fondi in diversi Paesi europei. Io non l’ho intervistato perché sapevo che si muoveva anche in Italia e avevo fatto dei calcoli rispetto al rischio». Proprio a Parma una delle associazioni per le quali Harushimana coordinava i progetti, ParmAlimenta, avrebbe incassato oltre 260.000 euro di fondi della Regione Emilia-Romagna. A sollevare il caso è Priamo Bocchi di Fratelli d’Italia: la Regione avrebbe destinato all’associazione 82.858 nel triennio 2018-2020 come contributi diretti; 146.346 euro tra il 2022 e il 2024 tramite il Comune di Parma con risorse regionali e 33.159 euro liquidati nel 2025 per il progetto «Nutrire il futuro», finalizzato alla lotta alla malnutrizione infantile in Burundi. «Harushimana ha collaborato con ParmAlimenta Burundi nel periodo 2016-2018 per un progetto di cooperazione nello stato africano», precisa ora il presidente di ParmAlimenta Gualtiero Ghirardi, aggiungendo: «Stante la sua presenza in Italia, nel 2022, con un contratto di collaborazione ha affiancato il direttore per un paio di mesi nella rendicontazione di un progetto. Poi abbiamo chiuso i rapporti con lui e non abbiamo più avuto sue notizie».

Nel 2015, però, il nome del cooperante era già finito sulle cronache. «Solo un anno prima», denuncia Bocchi, «Harushimana fu ricevuto da sindaco e assessori in municipio con tutti gli onori». E con interrogazioni e inviti al sindaco aveva richiamato l’attenzione su quel progetto che «visti i personaggi coinvolti», afferma l’esponente di Fdi, «rischiava di infangare l’immagine della città». È rimasto inascoltato.

Continua a leggereRiduci

Il cambio di paradigma arriva dall’Asia: la Gen Z cinese ha fatto del «pingti» (alternative economiche di alta qualità a marchi di lusso o brand occidentali famosi) un gesto identitario, spostando la domanda verso alternative locali. «Il consumatore cinese non ha smesso di comprare, ha smesso di comprare “occidentale” a ogni costo. Trovare l’alternativa locale di qualità è diventato un motivo d’orgoglio patriottico e di intelligenza finanziaria», osserva lo strategist. «Questo “orgoglio autarchico” sta mettendo in crisi il soft power di brand storici. Se un tempo il logo era uno status symbol, oggi per i giovani cinesi il vero status è non farsi “fregare” dai listini gonfiati delle multinazionali estere».

Sull’online europeo, Zalando viene da un 2025 disastroso e da un -45% circa in 12 mesi: la partita è difendere i margini contro l’ultra-fast asiatica e usare l’Ai per ridurre i resi. Nello sportswear, Adidas chiude il 2025 a 24,8 miliardi di euro di vendite e lancia un buyback da un miliardo; Puma entra nel radar di Anta (obiettivo 29%). «L’ingresso di Anta in Puma segna una nuova fase: i giganti cinesi non si accontentano più di dominare il mercato interno, ma usano i marchi europei in difficoltà come cavalli di Troia per la loro espansione globale», avverte Gaziano. «Nel frattempo, nel fast fashion, assistiamo alla fuga in avanti di Inditex (Zara), che sta riuscendo a “nobilitare” il proprio marchio alzando il posizionamento, mentre H&M resta incastrata in una guerra di margini contro la concorrenza spietata di realtà ultra-fast come Shein».

In Italia BasicNet (Kappa, K-Way, Superga) prova a reggere alzando il peso dell’heritage con Woolrich e Sundek. «Per sopravvivere nel 2026, l’abbigliamento accessibile dovrà offrire più del semplice “pronto moda”. Il divario tra chi riesce a mantenere un legame emotivo con il cliente e chi vende solo merce destinata a essere sostituita da un duplicato cinese è destinato ad ampliarsi ulteriormente», conclude l’esperto.

Continua a leggereRiduci