True

2024-07-21

Siamo in cyberguerra, ecco come difenderci

(Getty Images)

Il blocco temporaneo dei servizi elettronici in mezzo mondo che ha avuto un impatto inabilitante temporaneo su voli, spazi aerei, banche e Borse è stato causato da una stringa di istruzione sbagliata nell’aggiornamento di un sistema prodotto dalla società Crowdstrike, che si è scusata. L’emergenza è durata poche ore, pur le conseguenze sul traffico aereo più lunghe prima di riprendere piena funzionalità. In sintesi, non è stato un attacco cibernetico da parte di qualche potenza o gruppo da questa ispirato per ottenere l’effetto «falsa bandiera», ma un incidente. Tutto bene, finita qui con solo danni di disagio e non di disastro economico?

Lo ho chiesto agli esperti di cyberwar che stanno aiutando il mio gruppo di ricerca euroamericano (specializzato in geopolitica economica e finanziaria) a scenarizzare la tipologia di guerra futura, con enfasi su quella economica. Questa la risposta, articolata: a) anche se non è stato un atto intenzionale, ma solo un incidente, ha fornito informazioni chiave a chi sta preparando attacchi cyber - Cina, Russia ed Iran con gruppi militari a controllo statuale e collegamenti con gruppi informali - sulla vulnerabilità dei sistemi avversari, cioè il mondo delle democrazie; b) non si può escludere un evento causato dal tipico processo di preparazione di un team di cyberwar: provocare incidenti che sembrano tali per, appunto, capire dove penetrare un sistema senza mettere in allarme chi lo difende da un attacco esterno, c) poi, il vedere come un sistema/rete informativo venga riparato è un’informazione preziosissima, aggiuntiva per l’analisi di vulnerabilità. In sintesi, non possiamo stare tranquilli perché anche se non è in atto un vero esercizio di guerra cibernetica, molto probabilmente i settori militari che ne stanno preparando gli strumenti stanno osservando attentamente il caso qui in oggetto. Se così, per quale tipo di attacco cibernetico futuro e forse già in preparazione strisciante ora?

Per rispondere, vediamo la classificazione standard della guerra informatica articolata in sette categorie: 1) spionaggio; 2) sabotaggio; 3) interruzioni di servizi; 4) attacchi alla rete elettrica; 5) attacchi di propaganda; 6) attacco all’economia; 7) attacchi a sorpresa. I miei ricercatori hanno ipotizzato che l’informazione emersa dall’incidente abbia valore strategico per una combinazione delle tipologie 3), 6) e 7) usabile a vari livelli di intensità, da quella minima per inoculare virus dormienti attivabili alla bisogna, fino ad un attacco con inabilitazione sistemica non riparabile dell’avversario in tempi utili. Nelle categorie dette ne manca un’ottava: far credere all’avversario che può contare su sistemi ipersicuri, ma in realtà penetrabili. Un mio ricercatore ha ipotizzato: visti la vulnerabilità dei sistemi Microsoft - dimostrata nell’incidente in cronaca, ma presto risolta e non per responsabilità di Microsoft stessa, ma di un suo fornitore - e il fatto che altri non abbiano subito problemi, ciò darebbe sicuramente l’idea a qualche geniaccio avversario di confermare con attacchi solo selettivi l’illusione di sistemi supersicuri penetrandoli segretamente e pazientemente con pillole velenose dormienti: qui l’attacco a sorpresa.

Quale sarebbe la giusta risposta di difesa ed eventuale contrattacco, nonché di attacco preventivo, se necessario? Si consideri che la guerra cibernetica non è ancora ben specificata come categoria giuridica. Soprattutto, è ancora una categoria non ben identificata come «guerra». Andrebbe precisata? Qualcuno potrebbe sostenere che la guerra condotta con tali strumenti fa meno morti di una guerra cinetica con bombe e quindi la si potrebbe lasciare non specificata come mezzo di conflitto tra Stati. Secondo me questa è una fesseria e raccomando di specificare la guerra cibernetica come guerra vera e propria, nonché gli atti sopra classificati dal 2) al 7) come oggetto giuridico che richiede sanzioni e funzioni di polizia, nonché di difesa, che dovrebbero entrare nel livello costituzionale-giuridico da cui derivare leggi e funzioni statali. C’è un movimento in tal senso, ma la difesa cyber è ancora lontana da una piena categorizzazione giuridica con conseguenze di gap finanziario per rafforzarla ed estenderla. Tornando al punto: l’aggiornamento di Crowdstrike avrebbe dovuto ricevere la certificazione da un’agenzia statale, garante per altri a livello internazionale delle utenze, dopo test adeguati. Un liberista come me che invoca una funzione statalista? Certamente, perché i sistemi elettronici e loro reti sono oggetti sia di sicurezza sia di guerra che eccedono le capacità regolatorie private. Un liberista non nega la necessità dello Stato per difendere l’azione privata. Qualcuno potrebbe evidenziare l’incubo burocratico di una tale regolazione statale. Ma a questi andrebbe risposto che l’Intelligenza artificiale è in grado di tenere semplificato il processo. E se un nemico entra nel motore di tale Ia? Si cercherà la massima difesa: la vita non ha certezze, ma solo probabilità. Inoltre, il nemico è bravo, da non sottovalutare, ma non imbattibile.

Forse dovrei scusarmi con i lettori per aver preso un incidente come occasione per far emergere il tema della guerra cibernetica ed enfatizzare la necessità di inserire nel livello costituzionale la difesa dai suoi attacchi. Ma siamo del tutto sicuri che sia stato un incidente e non una penetrazione? Anche se mai lo sapessimo, comunque è stata un’informazione di vulnerabilità in un ambiente globale dove la guerra cibernetica sta avendo un’evoluzione velocissima. E quando i conflitti saranno più robotizzati - evento prevedibile in un ventennio con precursori rilevanti già nel medio termine - dovremo essere pronti a difenderci (e ad attaccare), cominciando ora a mostrare la consapevolezza di una cyber-deterrenza.

www.carlopelanda.com

Su Crowdstrike una pioggia di cause. Disagi digitali ancora per giorni

Il day after del Crowdstrike down, il disastro informatico più grosso della storia - così lo hanno definito gli esperti del settore - è stato un lento e graduale ritorno alla normalità. Il rilascio dell’aggiornamento difettoso di un software progettato dalla società di cyber sicurezza su cui fa affidamento Microsoft, che venerdì ha mandato in tilt i sistemi informatici di tutto il mondo, paralizzando trasporti, ospedali, banche, borse e infrastrutture private, è stato risolto solo parzialmente grazie a una correzione manuale diffusa in giornata, ma da applicare singolarmente su ogni macchina colpita dal down. Un’operazione che sta richiedendo molto tempo affinché tutto torni alla completa funzionalità, con alcuni sistemi che potrebbero impiegare giorni per essere ripristinati. «Siamo profondamente dispiaciuti per l’impatto che abbiamo avuto su clienti, viaggiatori, chiunque ne sia stato colpito, inclusa la nostra azienda», ha ha detto il ceo di Crowdstrike, George Kurtz, «potrebbe volerci del tempo per alcuni sistemi che non si ripristinano automaticamente».

Il settore maggiormente colpito è stato quello delle compagnie aeree, con 6.855 voli annullati in tutto il pianeta nella sola giornata di venerdì, a cui si sono aggiunti numerosi ritardi e altre cancellazioni sulle partenze programmate per il weekend a causa dei problemi nei servizi di check-in. Per quanto riguarda gli ospedali, il disagio principale è stato registrato nei servizi di prenotazione online, ma alcune strutture sanitarie nel Regno Unito, in Germania e in Israele hanno dovuto interrompere anche gli interventi. La maggior parte delle banche hanno comunicato di non aver subito gravi conseguenze, sebbene la più importante degli Stati Uniti, JP Morgan Chase, sia ancora al lavoro per ripristinare il servizio bancomat, il crash informatico sta avendo un pesante impatto sul pagamento degli stipendi da parte delle aziende, in particolar modo in quei Paesi dove ciò avviene settimanalmente. Quantificare il danno economico è ancora prematuro, ma le prime stime parlano di decine di miliardi di dollari.

Kurtz, ha negato nuovamente che dietro il down ci possa essere stato un attacco informatico, ma per dimostrare che non ci sia l’ombra di nuovi malware come i bad bot, software che estraggono dati sensibili dai siti web senza autorizzazione, o gli Rdga, algoritmi di generazione di domini registrati che distribuiscono spam e phishing, servirà più che una semplice smentita. Anche perché, come sottolineato ieri dalla Bbc, molti esperti di informatica hanno lanciato l’allarme di una seconda ondata di problemi causati da hacker criminali pronti a infilarsi tra le maglie larghe di un sistema vulnerabile inviando falsi software in grado di ripristinare il sistema operativo. Crowdstrike, dopo aver registrato un -11,10% a Wall Street a vantaggio delle due aziende concorrenti Palo Alto Networks e SentinelOne, dovrà con ogni probabilità presto fare i conti con guai legali e richieste di risarcimento danni da parte degli oltre 29.000 clienti.

Continua a leggereRiduci

Che il caos di queste ore sia frutto di un attacco oppure no, di certo i nostri nemici si stanno infiltrando nei protocolli di sicurezza. Due cose sono cruciali: la qualificazione giuridico-costituzionale dei conflitti digitali e una stretta collaborazione pubblico-privato.Crowdstrike: Tra i 29.000 clienti i più colpiti sono le compagnie aeree, con quasi 7.000 voli cancellati.Lo speciale contiene due articoli. Il blocco temporaneo dei servizi elettronici in mezzo mondo che ha avuto un impatto inabilitante temporaneo su voli, spazi aerei, banche e Borse è stato causato da una stringa di istruzione sbagliata nell’aggiornamento di un sistema prodotto dalla società Crowdstrike, che si è scusata. L’emergenza è durata poche ore, pur le conseguenze sul traffico aereo più lunghe prima di riprendere piena funzionalità. In sintesi, non è stato un attacco cibernetico da parte di qualche potenza o gruppo da questa ispirato per ottenere l’effetto «falsa bandiera», ma un incidente. Tutto bene, finita qui con solo danni di disagio e non di disastro economico?Lo ho chiesto agli esperti di cyberwar che stanno aiutando il mio gruppo di ricerca euroamericano (specializzato in geopolitica economica e finanziaria) a scenarizzare la tipologia di guerra futura, con enfasi su quella economica. Questa la risposta, articolata: a) anche se non è stato un atto intenzionale, ma solo un incidente, ha fornito informazioni chiave a chi sta preparando attacchi cyber - Cina, Russia ed Iran con gruppi militari a controllo statuale e collegamenti con gruppi informali - sulla vulnerabilità dei sistemi avversari, cioè il mondo delle democrazie; b) non si può escludere un evento causato dal tipico processo di preparazione di un team di cyberwar: provocare incidenti che sembrano tali per, appunto, capire dove penetrare un sistema senza mettere in allarme chi lo difende da un attacco esterno, c) poi, il vedere come un sistema/rete informativo venga riparato è un’informazione preziosissima, aggiuntiva per l’analisi di vulnerabilità. In sintesi, non possiamo stare tranquilli perché anche se non è in atto un vero esercizio di guerra cibernetica, molto probabilmente i settori militari che ne stanno preparando gli strumenti stanno osservando attentamente il caso qui in oggetto. Se così, per quale tipo di attacco cibernetico futuro e forse già in preparazione strisciante ora?Per rispondere, vediamo la classificazione standard della guerra informatica articolata in sette categorie: 1) spionaggio; 2) sabotaggio; 3) interruzioni di servizi; 4) attacchi alla rete elettrica; 5) attacchi di propaganda; 6) attacco all’economia; 7) attacchi a sorpresa. I miei ricercatori hanno ipotizzato che l’informazione emersa dall’incidente abbia valore strategico per una combinazione delle tipologie 3), 6) e 7) usabile a vari livelli di intensità, da quella minima per inoculare virus dormienti attivabili alla bisogna, fino ad un attacco con inabilitazione sistemica non riparabile dell’avversario in tempi utili. Nelle categorie dette ne manca un’ottava: far credere all’avversario che può contare su sistemi ipersicuri, ma in realtà penetrabili. Un mio ricercatore ha ipotizzato: visti la vulnerabilità dei sistemi Microsoft - dimostrata nell’incidente in cronaca, ma presto risolta e non per responsabilità di Microsoft stessa, ma di un suo fornitore - e il fatto che altri non abbiano subito problemi, ciò darebbe sicuramente l’idea a qualche geniaccio avversario di confermare con attacchi solo selettivi l’illusione di sistemi supersicuri penetrandoli segretamente e pazientemente con pillole velenose dormienti: qui l’attacco a sorpresa. Quale sarebbe la giusta risposta di difesa ed eventuale contrattacco, nonché di attacco preventivo, se necessario? Si consideri che la guerra cibernetica non è ancora ben specificata come categoria giuridica. Soprattutto, è ancora una categoria non ben identificata come «guerra». Andrebbe precisata? Qualcuno potrebbe sostenere che la guerra condotta con tali strumenti fa meno morti di una guerra cinetica con bombe e quindi la si potrebbe lasciare non specificata come mezzo di conflitto tra Stati. Secondo me questa è una fesseria e raccomando di specificare la guerra cibernetica come guerra vera e propria, nonché gli atti sopra classificati dal 2) al 7) come oggetto giuridico che richiede sanzioni e funzioni di polizia, nonché di difesa, che dovrebbero entrare nel livello costituzionale-giuridico da cui derivare leggi e funzioni statali. C’è un movimento in tal senso, ma la difesa cyber è ancora lontana da una piena categorizzazione giuridica con conseguenze di gap finanziario per rafforzarla ed estenderla. Tornando al punto: l’aggiornamento di Crowdstrike avrebbe dovuto ricevere la certificazione da un’agenzia statale, garante per altri a livello internazionale delle utenze, dopo test adeguati. Un liberista come me che invoca una funzione statalista? Certamente, perché i sistemi elettronici e loro reti sono oggetti sia di sicurezza sia di guerra che eccedono le capacità regolatorie private. Un liberista non nega la necessità dello Stato per difendere l’azione privata. Qualcuno potrebbe evidenziare l’incubo burocratico di una tale regolazione statale. Ma a questi andrebbe risposto che l’Intelligenza artificiale è in grado di tenere semplificato il processo. E se un nemico entra nel motore di tale Ia? Si cercherà la massima difesa: la vita non ha certezze, ma solo probabilità. Inoltre, il nemico è bravo, da non sottovalutare, ma non imbattibile. Forse dovrei scusarmi con i lettori per aver preso un incidente come occasione per far emergere il tema della guerra cibernetica ed enfatizzare la necessità di inserire nel livello costituzionale la difesa dai suoi attacchi. Ma siamo del tutto sicuri che sia stato un incidente e non una penetrazione? Anche se mai lo sapessimo, comunque è stata un’informazione di vulnerabilità in un ambiente globale dove la guerra cibernetica sta avendo un’evoluzione velocissima. E quando i conflitti saranno più robotizzati - evento prevedibile in un ventennio con precursori rilevanti già nel medio termine - dovremo essere pronti a difenderci (e ad attaccare), cominciando ora a mostrare la consapevolezza di una cyber-deterrenza.www.carlopelanda.com<div class="rebellt-item col1" id="rebelltitem1" data-id="1" data-reload-ads="false" data-is-image="False" data-href="https://www.laverita.info/cyber-guerra-crowdstrike-2668784350.html?rebelltitem=1#rebelltitem1" data-basename="su-crowdstrike-una-pioggia-di-cause-disagi-digitali-ancora-per-giorni" data-post-id="2668784350" data-published-at="1721510009" data-use-pagination="False"> Su Crowdstrike una pioggia di cause. Disagi digitali ancora per giorni Il day after del Crowdstrike down, il disastro informatico più grosso della storia - così lo hanno definito gli esperti del settore - è stato un lento e graduale ritorno alla normalità. Il rilascio dell’aggiornamento difettoso di un software progettato dalla società di cyber sicurezza su cui fa affidamento Microsoft, che venerdì ha mandato in tilt i sistemi informatici di tutto il mondo, paralizzando trasporti, ospedali, banche, borse e infrastrutture private, è stato risolto solo parzialmente grazie a una correzione manuale diffusa in giornata, ma da applicare singolarmente su ogni macchina colpita dal down. Un’operazione che sta richiedendo molto tempo affinché tutto torni alla completa funzionalità, con alcuni sistemi che potrebbero impiegare giorni per essere ripristinati. «Siamo profondamente dispiaciuti per l’impatto che abbiamo avuto su clienti, viaggiatori, chiunque ne sia stato colpito, inclusa la nostra azienda», ha ha detto il ceo di Crowdstrike, George Kurtz, «potrebbe volerci del tempo per alcuni sistemi che non si ripristinano automaticamente». Il settore maggiormente colpito è stato quello delle compagnie aeree, con 6.855 voli annullati in tutto il pianeta nella sola giornata di venerdì, a cui si sono aggiunti numerosi ritardi e altre cancellazioni sulle partenze programmate per il weekend a causa dei problemi nei servizi di check-in. Per quanto riguarda gli ospedali, il disagio principale è stato registrato nei servizi di prenotazione online, ma alcune strutture sanitarie nel Regno Unito, in Germania e in Israele hanno dovuto interrompere anche gli interventi. La maggior parte delle banche hanno comunicato di non aver subito gravi conseguenze, sebbene la più importante degli Stati Uniti, JP Morgan Chase, sia ancora al lavoro per ripristinare il servizio bancomat, il crash informatico sta avendo un pesante impatto sul pagamento degli stipendi da parte delle aziende, in particolar modo in quei Paesi dove ciò avviene settimanalmente. Quantificare il danno economico è ancora prematuro, ma le prime stime parlano di decine di miliardi di dollari. Kurtz, ha negato nuovamente che dietro il down ci possa essere stato un attacco informatico, ma per dimostrare che non ci sia l’ombra di nuovi malware come i bad bot, software che estraggono dati sensibili dai siti web senza autorizzazione, o gli Rdga, algoritmi di generazione di domini registrati che distribuiscono spam e phishing, servirà più che una semplice smentita. Anche perché, come sottolineato ieri dalla Bbc, molti esperti di informatica hanno lanciato l’allarme di una seconda ondata di problemi causati da hacker criminali pronti a infilarsi tra le maglie larghe di un sistema vulnerabile inviando falsi software in grado di ripristinare il sistema operativo. Crowdstrike, dopo aver registrato un -11,10% a Wall Street a vantaggio delle due aziende concorrenti Palo Alto Networks e SentinelOne, dovrà con ogni probabilità presto fare i conti con guai legali e richieste di risarcimento danni da parte degli oltre 29.000 clienti.

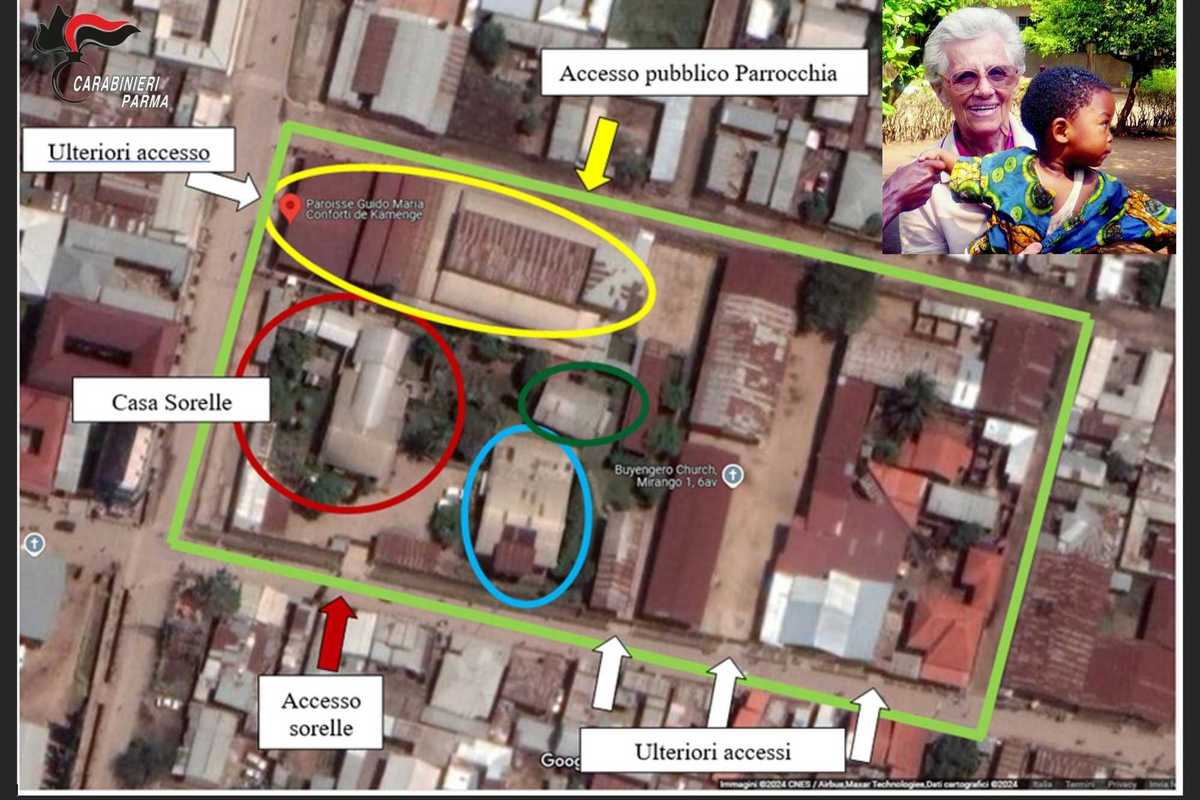

La fotografia del luogo, a Bujumbura, in Burundi, in cui nel 2014 sono state uccise tre suore (Ansa). Nel riquadro Olga Raschietti, una delle tre suore assassinate

Ma Harushimana non è solo un attivista internazionale per i diritti umani, viene indicato come uno stretto collaboratore del generale Adolphe Nshimirimana, il capo della polizia segreta del Burundi che tentò di diventare presidente e che fu ucciso in un attentato politico. Ora è accusato di aver avuto un ruolo nell’omicidio di tre suore saveriane della congregazione delle missionarie di Maria: Olga Raschietti, 83 anni, Lucia Pulici, 75, e Bernardetta Boggian, 79. Uccise a Kamenge, quartiere di Bujumbura. Alle prime due fu tagliata la gola nel pomeriggio del 7 settembre 2014. La terza, che era fuori sede durante il primo delitto, fu decapitata la notte seguente. Il capo, reciso, venne riposto accanto al corpo. Harushimana, per la Procura di Parma, sarebbe «istigatore» e «co-organizzatore» del triplice delitto.

Un caso per il quale il Burundi ritiene di aver fatto giustizia, arrestando e condannando pochi giorni dopo un uomo con problemi psichiatrici. Ora si scopre che sarebbe stato Harushimana, secondo l’accusa, a portare alle religiose la richiesta di aiutare le milizie burundesi in Congo e a incassare il loro rifiuto. Da qui la condanna a morte. Con tre ipotesi di movente: il rifiuto di collaborare con i ribelli; la decisione della direzione dei saveriani di affidare il Centro Giovani Kamenge, al quale affluivano ingenti risorse economiche, alla locale diocesi; un rito propiziatorio come buon auspicio per la candidatura del generale Nshimirimana a presidente della Repubblica. L’indagine era stata avviata nel 2014, dopo una relazione dall’ambasciata italiana di Kampala in Uganda, indirizzata alla Procura di Parma.

Il fascicolo contro ignoti venne definito con archiviazione nel 2015 per insussistenza della giurisdizione italiana. Nel maggio 2018 si apre una seconda fase. L’ambasciata di Kampala trasmette una nota: Harushimana, che aveva ottenuto un visto per l’Italia per partecipare a un corso di formazione legato a un incarico in una associazione di Parma, era stato menzionato durante le indagini sull’omicidio delle tre suore da un ex agente segreto che era stato allontanato dal Burundi e che si era arruolato in Somalia. In quella fase Harushimana venne sentito. Affermò che nei giorni del delitto si trovava lontano dal Burundi ed esibì copia del passaporto con timbri attestanti la presenza in un altro Stato. Anche questa indagine si chiuse con un’archiviazione. Il libro Nel cuore dei misteri della giornalista freelance Giusy Baioni e un articolo della Gazzetta di Parma con la cronaca della presentazione riscrivono la storia. Vengono acquisite dichiarazioni di alcune suore saveriane mai sentite in precedenza. Viene sentita anche la Baioni, che aveva verificato sul campo molti dettagli. «Quello che avevo ricostruito oggi viene confermato dalla Procura», conferma alla Verità la giornalista, che aggiunge: «Le testimonianze dicono che avrebbe partecipato a una riunione preparatoria, a un sopralluogo e avrebbe fornito supporto logistico». Gli esecutori sarebbero entrati nella missione saveriana travestiti da chierichetti o da coristi, accompagnati da Harushimana, presente alla riunione durante la quale sarebbe stata ideata l’esecuzione. «Molto attiva», racconta la Baioni, «è stata una radio locale che aveva raccolto importanti testimonianze e che in Burundi era molto contrastata».

Nel libro, spiega la giornalista, il nome di Harushimana «è uno di quelli che ritorna più frequentemente». Poi precisa: «Sulla stampa locale si è sempre dichiarato estraneo. Diverse fonti lo mettevano in contatto con la polizia segreta del Burundi. Raccoglieva fondi in diversi Paesi europei. Io non l’ho intervistato perché sapevo che si muoveva anche in Italia e avevo fatto dei calcoli rispetto al rischio». Proprio a Parma una delle associazioni per le quali Harushimana coordinava i progetti, ParmAlimenta, avrebbe incassato oltre 260.000 euro di fondi della Regione Emilia-Romagna. A sollevare il caso è Priamo Bocchi di Fratelli d’Italia: la Regione avrebbe destinato all’associazione 82.858 nel triennio 2018-2020 come contributi diretti; 146.346 euro tra il 2022 e il 2024 tramite il Comune di Parma con risorse regionali e 33.159 euro liquidati nel 2025 per il progetto «Nutrire il futuro», finalizzato alla lotta alla malnutrizione infantile in Burundi. «Harushimana ha collaborato con ParmAlimenta Burundi nel periodo 2016-2018 per un progetto di cooperazione nello stato africano», precisa ora il presidente di ParmAlimenta Gualtiero Ghirardi, aggiungendo: «Stante la sua presenza in Italia, nel 2022, con un contratto di collaborazione ha affiancato il direttore per un paio di mesi nella rendicontazione di un progetto. Poi abbiamo chiuso i rapporti con lui e non abbiamo più avuto sue notizie».

Nel 2015, però, il nome del cooperante era già finito sulle cronache. «Solo un anno prima», denuncia Bocchi, «Harushimana fu ricevuto da sindaco e assessori in municipio con tutti gli onori». E con interrogazioni e inviti al sindaco aveva richiamato l’attenzione su quel progetto che «visti i personaggi coinvolti», afferma l’esponente di Fdi, «rischiava di infangare l’immagine della città». È rimasto inascoltato.

Continua a leggereRiduci

Il cambio di paradigma arriva dall’Asia: la Gen Z cinese ha fatto del «pingti» (alternative economiche di alta qualità a marchi di lusso o brand occidentali famosi) un gesto identitario, spostando la domanda verso alternative locali. «Il consumatore cinese non ha smesso di comprare, ha smesso di comprare “occidentale” a ogni costo. Trovare l’alternativa locale di qualità è diventato un motivo d’orgoglio patriottico e di intelligenza finanziaria», osserva lo strategist. «Questo “orgoglio autarchico” sta mettendo in crisi il soft power di brand storici. Se un tempo il logo era uno status symbol, oggi per i giovani cinesi il vero status è non farsi “fregare” dai listini gonfiati delle multinazionali estere».

Sull’online europeo, Zalando viene da un 2025 disastroso e da un -45% circa in 12 mesi: la partita è difendere i margini contro l’ultra-fast asiatica e usare l’Ai per ridurre i resi. Nello sportswear, Adidas chiude il 2025 a 24,8 miliardi di euro di vendite e lancia un buyback da un miliardo; Puma entra nel radar di Anta (obiettivo 29%). «L’ingresso di Anta in Puma segna una nuova fase: i giganti cinesi non si accontentano più di dominare il mercato interno, ma usano i marchi europei in difficoltà come cavalli di Troia per la loro espansione globale», avverte Gaziano. «Nel frattempo, nel fast fashion, assistiamo alla fuga in avanti di Inditex (Zara), che sta riuscendo a “nobilitare” il proprio marchio alzando il posizionamento, mentre H&M resta incastrata in una guerra di margini contro la concorrenza spietata di realtà ultra-fast come Shein».

In Italia BasicNet (Kappa, K-Way, Superga) prova a reggere alzando il peso dell’heritage con Woolrich e Sundek. «Per sopravvivere nel 2026, l’abbigliamento accessibile dovrà offrire più del semplice “pronto moda”. Il divario tra chi riesce a mantenere un legame emotivo con il cliente e chi vende solo merce destinata a essere sostituita da un duplicato cinese è destinato ad ampliarsi ulteriormente», conclude l’esperto.

Continua a leggereRiduci

Christine Lagarde (Ansa)

Tre profili autorevoli, tre visioni simili, tre possibilità che finiscono per farsi ombra a vicenda. Se invece Lagarde decidesse di restare fino alla fine, il baricentro si sposterebbe a Sud. Il candidato più probabile è lo spagnolo Pablo Hernández de Cos, oggi alla guida della Banca dei regolamenti internazionali. Tecnico raffinato, profilo dialogante. Le speculazioni sull’uscita anticipata hanno preso quota dopo le indiscrezioni rilanciate dal Financial Times, secondo cui Lagarde potrebbe lasciare prima delle elezioni francesi, consentendo a Emmanuel Macron di pesare sulla scelta del successore. Ipotesi politicamente sensibile, perché la Bce vive - almeno nello statuto - di indipendenza assoluta, mentre nella realtà convive con i sussurri delle capitali.

Non a caso molti economisti interpellati temono contraccolpi reputazionali: oltre la metà ritiene che un addio anticipato potrebbe intaccare la fiducia nell’istituzione. Circa un terzo intravede rischi per la sua autonomia. In Europa la forma è sostanza, e anche il calendario può diventare politica monetaria. Sul tavolo c’è perfino una soluzione intermedia, tipicamente comunitaria: nominare il successore in anticipo, con Lagarde ancora in carica. Ad arricchire il mosaico contribuisce la nomina del croato Boris Vujčić come vicepresidente, destinato a subentrare dal 1° giugno 2026 allo spagnolo Luis de Guindos . Un cambio che riequilibra i pesi geografici nel board e che, inevitabilmente, entra nel grande gioco delle compensazioni tra Paesi.

Continua a leggereRiduci