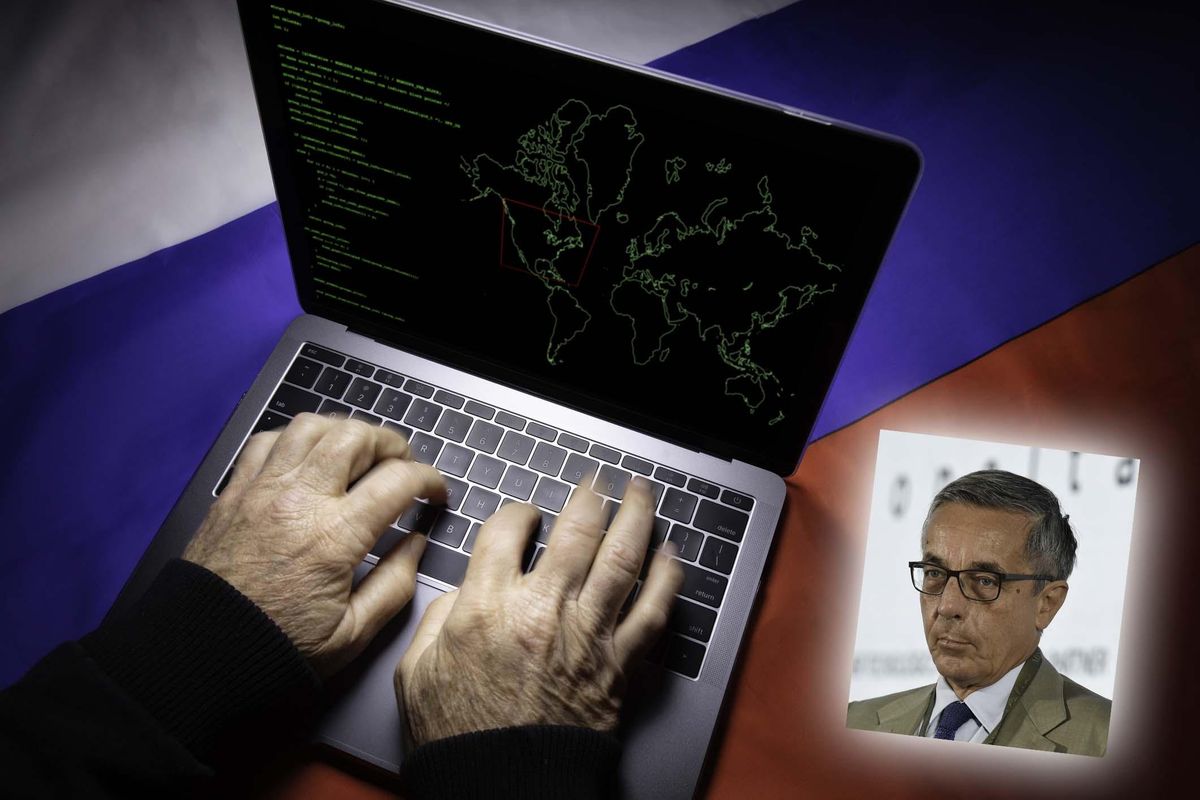

Ancora sul dark web i file del Gse trafugati dai cyber pirati russi

Sul dark web è ancora possibile scaricare i documenti trafugati dalla gang russa Black Cat al nostro Gse, il gestore dei servizi energetici. Ci sono almeno 700 giga byte di dati che fluttuano in rete da una settimana, dopo l’attacco nella notte tra il 28 e 29 agosto, ben individuabili e distribuiti tra file confidenziali, contratti, report che riguardano la società del Mef impegnata in questi mesi nello stoccaggio di gas insieme con Snam.

Il Gse sta lavorando per riattivare i propri sistemi e per rispettare i tempi del Pnrr, entro il 15 settembre. «Non è da escludere», si legge in una nota dei giorni scorsi, «che il grave attacco subito possa aver coinvolto dati personali e particolari nella titolarità del Gse a qualsivoglia titolo». Non è chiaro se sia stato pagato il riscatto richiesto di 8 milioni di euro. In ogni caso uno dei nostri asset strategici è stato colpito da uno dei gruppi più attivi nella guerra ibrida della Russia in Europa.

La criminal gang Alphv (aka Black Cat) ha iniziato le sue operazioni a novembre 2021. Si calcolano 126 vittime nel 2022. Una delle prime apparizioni pubbliche del gruppo si è verificata sul forum underground Ramp il 9 dicembre 2021, quando un rappresentante del gruppo ha promosso il programma Alphv RaaS e ha tentato di reclutare affiliati. Al pari di Lockbit e Conti, Black Cat ha già lanciato attacchi contro infrastrutture critiche, come a gennaio contro la Oiltanking GmbH, società tedesca di carburante, e a febbraio, contro la compagnia aerea Swissport. Di recente hanno anche rivendicato gli attacchi contro due università statunitensi, la Florida international university e la University of North Carolina A&T. «Presente e purtroppo - quasi certamente - futuro del cyber crime, questo tipo di malware è la minaccia più devastante e potenzialmente distruttiva nell’ampio ventaglio di armi digitali impiegate dai criminal hacker», questo il ransomware secondo il ceo di Swascan, Pierguido Iezzi. «Il suo utilizzo è diventato sempre più preponderante e - da almeno 24 mesi - i casi di attacchi contro aziende e istituzioni pubbliche sono in crescita senza dare cenno di rallentamenti, come il nostro stesso team di ricerca e sviluppo cyber ha potuto rilevare tramite l’utilizzo della tecnologia proprietaria di Threat iIntelligence». Il ransomware, continua Iezzi, è diventato così temibile da essere utilizzato anche come strumento di cyber war. «Ma bisogna distinguere questi attacchi come episodi di cyber war o cyber crime. La posta in gioco è troppo alta per trarre rapidamente conclusioni. Per ogni istanza rilevata è necessario verificare cinque criteri fondamentali: il target colpito, gli impatti, quale gang ha sferrato l’attacco, gli obiettivi dell’offensiva digitale e i possibili legami che l’attaccante potrebbe avere». Iezzi spiega anche come il sottoprodotto degli attacchi tramite ransomware non siano unicamente i disservizi tecnici causati dal blocco dei sistemi, ma anche il potenziale furto d’informazioni. «Da diversi anni le gang hanno iniziato a esfiltrare informazioni dai sistemi delle loro vittime e a pubblicarle, così da porre ulteriore pressione psicologica e assicurarsi un veloce pagamento del riscatto. Ovviamente, come ogni dato che viene pubblicato in rete, queste informazioni diventano pressoché perpetue. I dati sottratti dai Criminal hacker possono finire sui tavoli di chiunque, intelligence compresa. In un’epoca dove i conflitti non si combattono più solo con le armi, ma anche attraverso l’information warfare, il valore di azioni come un attacco ransomware - e di contro la difesa da questo tipo d’incursioni - diventano incalcolabili».